Nuestro router de acceso a internet puede dar lugar a agujeros de seguridad. Hay que tener en cuenta que, en la mayoría de los casos, se encuentra encendido las 24 horas del día y “expuesto”, siendo la diana potencial de ataques informáticos, bien sean puntuales o como parte de campañas elaboradas con diferentes propósitos, como puede ser dejar sin servicio al usuario, robar la identidad o credenciales.

Hay numerosos ejemplos recientes de ataques masivos a routers, en algún caso con gran repercusión:

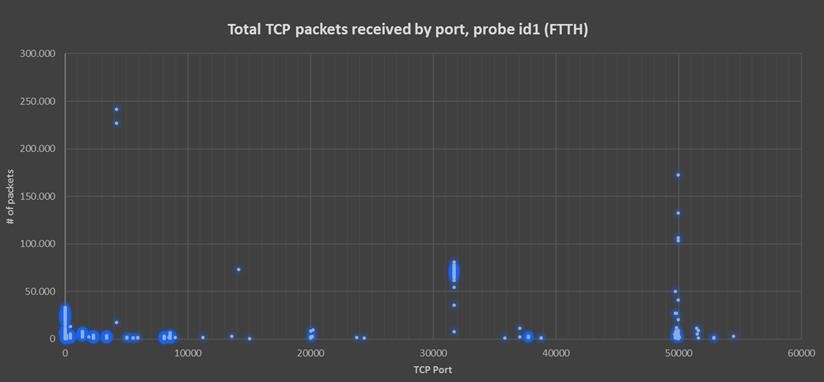

Desde el laboratorio de seguridad de Orange España se replican los escenarios “tipo” de clientes de Orange en los que se monitoriza la actividad que ese router recibe desde internet.

Aquí se puede apreciar visualmente cuáles son los puertos del router que tienen actividad desde internet, comprobándose, en función de la intensidad en la gráfica, cuáles reciben actividad constante y cuáles de manera puntual.

El objetivo es detectar patrones y posibles campañas antes de que estas afecten a clientes reales y poder aplicar medidas paliativas y de contención.

Pero también se ha trabajado en la seguridad de la Infraestructura de la plataforma para evitar ataques contra ella que puede afectar al servicio o que se pueda extraer información de la misma o a través de la misma para cualquier tipo de daño, como puede ser estafa, extorsión o robo. Por ejemplo introduciendo y configurando los SBC.

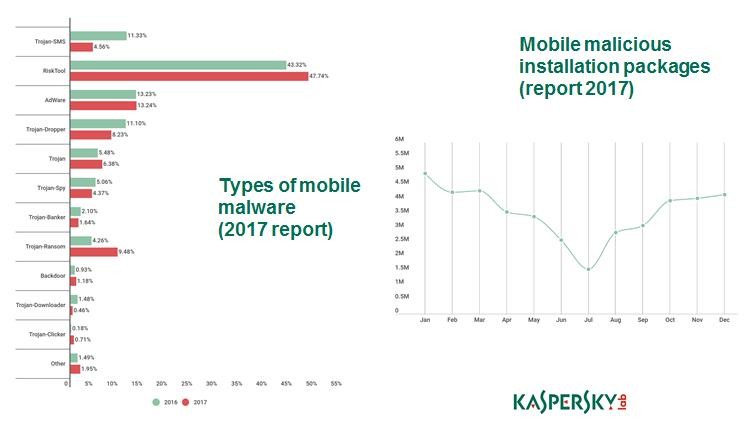

Los smartphones también pueden ser víctimas de ataques informáticos

Con la llegada de los smartphones y la introducción del VoLTE esta exposición a ataques informáticos se ha visto multiplicada por gran cantidad que reciben de malware con diferentes objetivos, como obtener conocimiento de las redes o acceder al IMS, “IP Multimedia Subsystem”, una plataforma que proporciona las facilidades necesarias para que, nosotros los usuarios, podamos usar servicios multimedia.

Por ello, a los smartphones también les han llegado aplicaciones de seguridad y antimalware, ya que son potentes ordenadores y han ido ganando en potencia con mucha velocidad. También es periódico el cambio de sistema operativo de estos que incluye la corrección de vulnerabilidades detectada en versiones anteriores.

Este hecho se contrapone al de los routers, con apenas evolución en su software una vez desplegados, ya que necesitan de actualizaciones de firmware la mayor parte de los casos y esta no es tan ágil por parte de los fabricantes como lo es para los smartphones.

¿Cuáles son los próximos retos de seguridad y cómo afrontarlos?

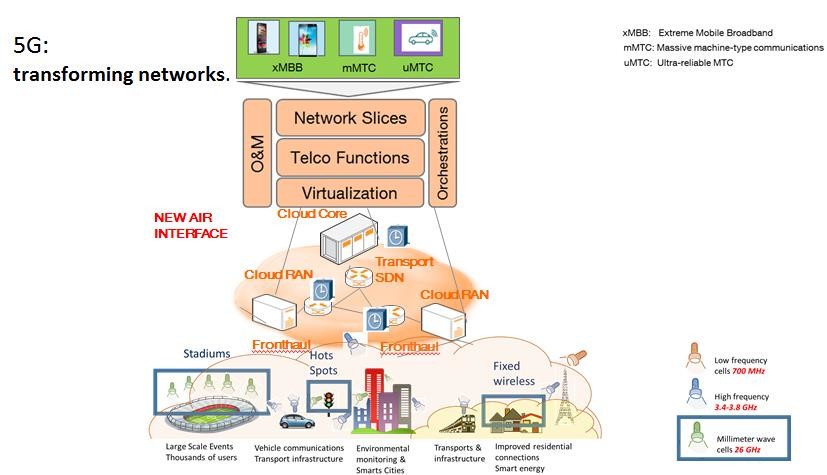

¿Y qué es lo que nos depara el futuro en el ámbito de la seguridad frente ataques informáticos? Las dos principales evoluciones del futuro próximo, incluso ya presente en alguna organización, es la virtualización de la plataforma y la llegada del 5G que mejorará la experiencia de cliente y ayudará a soportar la explosión y nuevas necesidades de IoT.

Básicamente, virtualización consiste en compartir aplicaciones y servicios sobre una misma base hardware y software, en nuestro caso la plataforma IMS. Esto supone, de partida, compartir y aumentar los riesgos con el resto de aplicaciones que se coloquen en la plataforma. Estas aplicaciones con las que comparta “hábitat” pueden ser incluso aplicaciones típicas de IT, no solo de telecomunicaciones, dónde, cómo ya sabemos, la número de atacantes es más alto y el grado de conocimientos específicos es menor que para las aplicaciones de telecomunicaciones.

Otra de las consideraciones a tener en cuenta es el grado de complejidad que se introduce ya que se produce una “pérdida de visibilidad de tráfico”, ya que gran parte del tráfico circulará internamente en la infraestructura y dificultará ver si hay existe algún tipo de ataque o comportamiento ilícito.

Ante este futuro, y tal como se hizo en el caso de routers y smartphones, es necesario que todas las empresas implicadas en el desarrollo del nuevo ecosistema 5G trabajen, como ya lo están haciendo, para garantizar la seguridad es este nuevo entorno que ofrecerá servicios muy sensibles que cambiarán de forma radical nuestra interacción con la tecnología, pasando del internet de las personas a la conectividad ambiente.