Corría el año 1943 cuando un matemático y un puñado de (selectos) aficionados a los crucigramas cambiaron el curso de la humanidad. Si no hubiera sido por Alan Turing y la máquina Colossus, madre de los primeros ordenadores, quién sabe cómo habría acabado la Segunda Guerra Mundial.

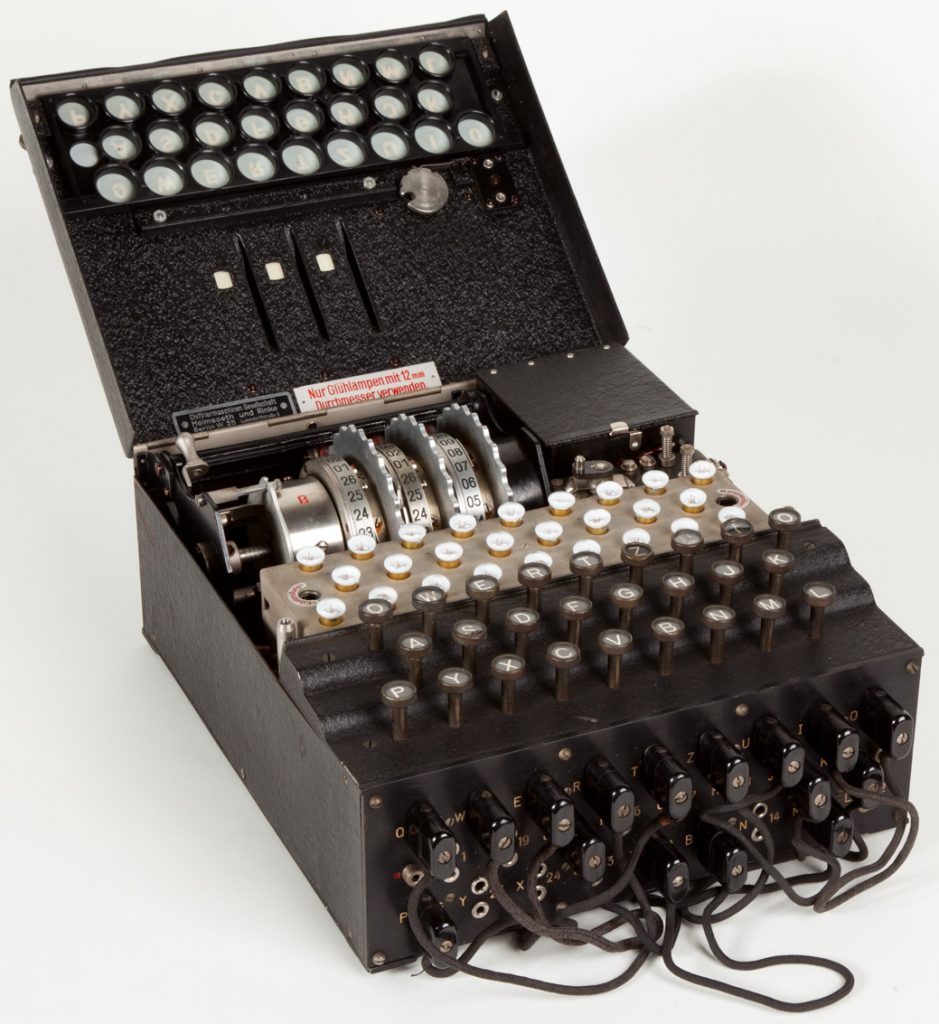

Fueron años de esfuerzo titánico para descifrar el sistema criptográfico de la máquina Enigma. Sus mensajes codificados traían de cabeza a los Aliados. Mediante un complejo sistema de cifrado rotatorio, el ejército nazi ocultaba sus datos a los ojos de quien no dispusiese de la llave para descifrarlos.

Sin embargo, la segunda gran guerra no fue la primera vez, ni será la última, en la que la humanidad se obsesionó con la criptografía. Una técnica cuyo futuro podría estar en el caos más absoluto. Un futuro en el que seguiremos empeñados en proteger nuestros datos.

Secretos con 3.000 años de antigüedad

El origen de la criptografía, o escritura oculta, se pierde en la historia. 600 años antes de Cristo existían ya referencias al uso de la escítala, un sistema de ofuscación de los mensajes utilizado por los espartanos.

Consistía en un bastón alrededor del cual se enrollaba una cinta con un mensaje escrito. Solo el que dispusiese de un bastón de igual longitud y grosor que el del autor del mensaje podría descifrar la comunicación. Así se ocultaban los secretos militares de esta ciudad estado de la Antigua Grecia. El sistema espartano no disponía exactamente de un algoritmo de encriptación, pero sí de una llave (el bastón), un elemento que aún hoy sigue siendo esencial para la codificación.

Como en la Antigua Grecia, gobiernos y ejércitos del mundo siguen desarrollando sistemas para ocultar su información. Pero, hoy, los comunes mortales también nos hemos sumado a la fiebre de la encriptación. En el mundo online, nuestros datos personales están en peligro. Y puede que el caos sea el secreto para salvarlos.

El caos, la última frontera de la ofuscación

Internet parece invisible, como también lo aparentan todos los servicios online y en la nube que utilizamos. Sin embargo, ninguno de ellos flota mágicamente en el cielo. Todos se basan en infraestructuras reales con dueños reales por las que pasan todos nuestros datos. Además, nuestra información no solo está en manos de terceros, sino que es también susceptible de ser robada por hackers.

Así, la preocupación por ocultar nuestros datos privados (y sensibles) ha crecido en los últimos años. Y, en medio de este debate, un estudio internacional en el que ha participado el Consejo Superior de Investigaciones Científicas (CSIC) y el Instituto de Física Interdisciplinar y Sistemas Complejos (IFISC), de la Universidad de las Islas Baleares, ha propuesto un nuevo sistema de cifrado de mensajes basado en el caos.

La idea es generar una señal caótica de forma determinada (sí, el caos determinista es algo real) que reciben emisor y receptor. Esta señal es interpretada por un elemento externo que la transforma en una clave de 1 y 0, que, a su vez, se combina con el mensaje, permitiendo su codificación y posterior decodificación.

“Las señales caóticas son aquellas que varían irregularmente en el tiempo sin tener una periodicidad o seguir un patrón en particular. Sin embargo, si se generan de forma determinista, permiten sincronizarse entre sí”, explica Ingo Fischer, investigador del IFISC y uno de los participantes en el estudio, publicado en Nature.

La viabilidad del esquema de Vernam

Ya en 1917, más o menos cuando se inventaban las primeras máquinas Enigma, el ingeniero norteamericano Gilbert Vernam desarrollaba un sistema de encriptación mediante una clave de un solo uso. Consistía en que cada mensaje cifrado se acompañaba de una contraseña aleatoria con el mismo número de caracteres que el mensaje. Así, letra a letra, se desencriptaba la información.

El cifrado de Vernam es completamente seguro siempre y cuando la clave sea de un solo uso. El problema, claro, es que las dos partes involucradas en toda comunicación necesitan intercambiarse dicha clave. Y que generar, cada vez, una clave tan larga como el mensaje es ineficiente. La investigación del CSIC y el IFSIC, junto a la Université libre de Bruselas, busca darle una vuelta de tuerca al sistema para que sea viable en el mundo de hoy.

La novedad del método está en el uso de señales caóticas para generar las claves y en la necesidad de dos elementos (llamados chaotic responders) que interpreten dicha clave a partir de la señal caótica. La complejidad del sistema reside en que los dos chaotic responders, el del emisor y el del receptor, tienen que haber sido construidos exactamente de la misma manera. Si no, no podrá descifrarse el mensaje.

“En nuestro esquema, y aunque la máquina fuera copiada, es imprescindible conocer el conjunto de parámetros con los que se opera. Cualquier persona que tuviera acceso a la máquina solo recibiría un conjunto de unos y ceros, pero no podría saber si el mensaje que interpreta es correcto”, añade Fischer.

Así, construir y configurar un chaotic responder exactamente igual al utilizado en el proceso de comunicación es necesario para acceder a la información. Al igual que quien no tuviera un bastón idéntico al de la escítala del emisor se quedaba sin los secretos de Esparta.

Desde que existe la comunicación, y nos dimos cuenta del poder de la información, hemos querido controlarla. El esquema caótico desarrollado por este equipo europeo quizá no sea la solución definitiva, pero sí supone una alternativa en la seguridad de los procesos comunicativos. Y toda alternativa es útil en un mundo que vive obsesionado con sus datos.

En Nobbot | Nuestro cerebro, ¿nuevo objetivo para la amenaza hacker?

Imágenes: iStock, Wikimedia Commons