Hace apenas unas horas se ha notificado un nuevo ataque: un ransomware similar al WannaCry que afectó en mayo a multitud de empresas ha golpeado ayer a organizaciones, instituciones y bancos del mundo, afectando sobre todo a las emplazadas en Ucrania y Rusia. La seguridad perimetral ha fallado y se ha pedido detener la fabricación entera de algunas de ellas, por las bravas, para evitar desgracias mayores.

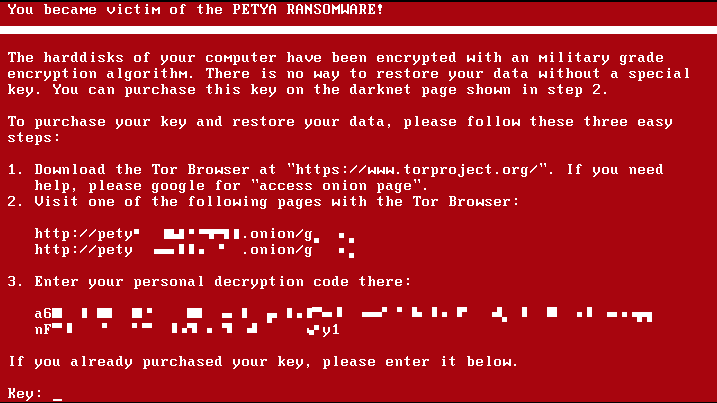

Miles de ordenadores permanecen secuestrados ahora mismo con un pantallazo similar al de la imagen. Y el Petya/NotPetya de ayer o el WannaCry de mayo no han sido ni mucho menos detenidos. Pero estamos aprendiendo bastante de su comportamiento. Por las bravas.

QUÉ ES EL DICHOSO WANNACRY/PETYA

En primer lugar, ¿qué es el WannaCry? Se trata de un criptogusano, una suerte de virus informático de corte Doble Pulsar Attack. Va dirigido al sistema operativo Windows y, durante el ataque, los datos quedan secuestrados mediante encriptación numérica, solicitando un rescate económico a pagar en Bitcoins —aunque la liberación nunca está asegurada—.

El ataque más agresivo empezó el viernes 12 de mayo de 2017. El vector de infección era, supuestamente, el popular EternalBlue, una de las herramientas filtradas y robadas a la Agencia de Seguridad Nacional. EternalBlue aprovecha una vulnerabilidad en Microsoft para propagarse.

El foco dio comienzo en las oficinas de Telefónica de España durante la hora del almuerzo. Un usuario abrió un email phishing —que suplanta la identidad de otra empresa o colectivo— y el exploit se instaló en un ordenador anfitrión. Si necesidad de credenciales, fue uno a uno infectando a todos los PCs que no contaban con las últimas actualizaciones de seguridad. El parche de seguridad, en cambio, fue emitido por Microsoft el 14 de marzo de 2017.

Países como Rusia, Ucrania, Japón, 8 hospitales del servicio nacional de salud de Reino Unido (NHS), varias oficinas de FedEx y el mismísimo Deutsche Bahn fueron afectados. El nodo no dejó de crecer, abarcando 150 países. A media tarde del mismo día, 200.000 ordenadores, muchos de ellos conectados a los mismos servicios de seguridad de estas empresas, estaban afectados.

El gusano fue detenido de una forma bastante estúpida. Un investigador en seguridad detectó que el WannaCry realizaba una llamada a un host, a un dominio de Internet sin registrar. Esto es lo que se conoce como un switch. Al registrar el dominio bloqueó la propagación, pero pronto aparecieron nuevas versiones sin botón de apagado. Las últimas versiones instalan su exploit en el propio router.

NotPetya es aún más virulento, pero menos “visual” en su infección. Y “súper rápido”. «5.000 sistemas caídos en menos de 10 minutos», sentencia el hacker Dave Kennedy. Se conoce desde finales de 2015 y corresponde al equipo de ciberpiratas Janus Cybercrime Solutions. Se trata de otro gusano-ransomware capaz de crear un archivo justo antes de que el sistema se apague. Su sistema de propagación es idéntico: accede a través de una red corporativa aprovechando agujeros de seguridad en las herramientas comunes de Windows y toma el control de las máquinas de forma interna. Desde impresoras hasta fotos personales: todo queda cifrado. Incluso aún con la red parcheada, NotPetya puede entrar a través de puertos abiertos.

EL PRECIO DE LA CIBERSEGURIDAD

El mundo entero corre peligro. El crimen del siglo XXI se llama hackeo a sistemas. Y no vamos a poder pararlo. Se estima que en 2020 tendremos más de 200.000 millones de aparatos conectados a Internet. El Internet de las Cosas comprenderá desde coches autónomos, casas inteligentes, wearables de toda índole, hasta cafeteras, animales —mediante geolocalización— o vestimenta; sin obviar, por supuesto, toda la telefonía móvil, televisores, consolas o sistemas musicales del planeta.

La seguridad cibernética es cada vez más importante. Hemos volcado nuestros avatares, las fotos de nuestros recuerdos, las conversaciones con nuestros mejores amigos… Sony, uno de los cinco grandes mastodontes empresariales del audiovisual, perdió 100 millones de dólares en un ciberataque que se saldó con la fuga de datos privados de actores y la ficha de 15.231 empleados.

La digitalización de contenidos ha condicionado una especie de dependencia y las llaves de nuestros datos están en manos de muy pocas personas. Datos jugosos por los que existen demasiados pujantes. Los artífices del ataque ransomware de mayo, a través de tres carteras anónimas, se hicieron con un total de 238 pagos por valor de 72,144 dólares. En apenas una semana.

Sólo en España, la ciberseguridad costó 500 millones de dólares. A nivel internacional facturó 72.000 millones de euros en 2014. 90.000 en 2015. Se estima que en 2020 supere ampliamente los 160.000 millones de euros, con una tasa de crecimiento anual entre el 9 y el 12%.

Más importante aún es el dinero que se deja de ganar. Es decir: lo que se pierde de forma directa por estos delitos. En un amplio informe recogido en 2015 por la aseguradora internacional Allianz, el equipo determinó que durante el año anterior se perdieron casi 450.000 millones de dólares, soportados por la 10 principales economías mundiales. Según Forbes, esta cifra no representa ni la mitad de las pérdidas reales.

Desde el Ponemon Institute afirman que el incremento de gasto se dispara a un ritmo de un 20% anual. Cada organización criminal nos cuesta una media de 15 millones de dólares en pérdidas. Desde McAfee difieren y suben esa cifra a los 20 millones.

Estas dos últimas empresas apuntan también que el tiempo de media que conlleva solucionar un ciberataque es hoy de 46 días, un incremento de casi un 30% a lo largo de los últimos seis años, con un coste medio de 1,9 millones de dólares por cada ataque que se corrige, un 22% más respecto a 2014. Según el equipo de Cybersecurity Ventures, para 2021 se estiman 6.000 billones de dólares en pérdidas. Las inversiones también han sido consecuentes: Estados Unidos invirtió 15.000 millones de dólares en ciberseguridad en apenas dos años, desde 2014 hasta comienzo de 2017.

UN CAMBIO DE PARADIGMA

Todas estas aseguradoras y consultorías han visto un filón en la ciberseguridad. Porque detrás de las cifras negativas están las positivas: se puede ganar mucho dinero. El 85% de las 100 empresas más importantes de EE UU tiene contratado su propio ciberseguro. Existe un temor real.

Pero si algo hemos aprendido del WannaCry es que nadie está completamente seguro. El blindaje total no existe ni tampoco conocemos un sistema infalible e invulnerable ante ataques externos. De hecho, aunque no se traslada a instancias populares, son comunes las empresas que denuncian a sus agencias de seguridad tras una importante fuga de datos, pese a que en sus contratos firman, además de los seguros de riesgos, cláusulas de vulnerabilidad.

Y las fugas son cada día más comunes: el pasado septiembre Yahoo confirmaba una filtración masiva con los datos privados de 500 millones de usuarios. Una base de datos de 57GB corrió como torrent, perteneciente a casi 34 millones de empledados estadounidenses, entre ellos políticos y militares. Pocos meses después vivimos el ‘Cloudbleed’, que afectó a 161 dominios, aunque según el investigador Nick Sweeting, hasta un 13% del top Alexa 10.000 se vieron comprometidos. Una lista de clientes gigantesca.

EL SECRETISMO NO AYUDA A NADIE

Otro de los grandes problemas en ciberseguridad deviene por la falta de comunicación. Cuando una empresa denuncia un ataque, a menudo es investigada, incomodando en los procesos de análisis a la compañía en cuestión. Además, fuera del sector privado, los distintos organismos y agencias de protección de datos no mantienen un diálogo activo, sino que trabajan de forma independiente.

Es capital mantener una comunicación directa para evitar los cuellos de botella que se produjeron en el WannaCry. La propagación se detuvo cuando los principales clientes de Telefónica suspendieron sus actividad y desconectaron todos los sistemas. Pero otras muchas empresas no siguieron la misma línea de acción. En España contamos con la plataforma eSEC, S2 Group, S21 Sec, GMV, Indra, Panda y otras muchas, pero es imprescindible mejorar la cooperación entre especialistas, no rivalizar por hacerse con el cliente más jugoso.

Los ciberataques pueden desestabilidad infraestructuras críticas. Cualquier servicio básico —transporte público, puertos, bases de datos de hospitales, historiales de vuelo, administraciones públicas— puede quedar congelado. Es capital entender cómo se propagan y situar operadores en los lugares críticos donde suelen darse los ataques. De los 12 sectores esenciales en España los más afectados son las energéticas, con una media de 100 ciberataques anuales. Y subiendo.

Por desgracia, estamos ante una cierta sequía de expertos. Son necesarios más profesionales a escala global, mejor comunicados y formados en todos los sectores que se abren —por ejemplo, del mundo del motor en el caso de los coches autónomos—. Ha de premiarse y fomentarse el empleo y el talento en estas áreas. Eventos como el Cybercamp, la feria Securmática o el Hacker Day pueden incentivar y promover estas acciones. De lo contrario estaremos desprotegidos ante cualquier desgracia.

Imágenes: Pixabay.com

En Nobbot | Cómo actuar si alguien secuestra nuestros datos cifrando los archivos con un virus