Pese al vertiginoso avance de las nuevas tecnologías y los sistemas de seguridad, el robo de documentación personal para suplantar la identidad de otras personas continúa siendo un delito a la orden del día. Basta con que los delincuentes tengan un ligero parecido a la víctima -teniendo en cuenta que la fotografía de nuestro DNI es en blanco y negro-, dediquen unos minutos a ensayar su firma y se atrevan a aguardar su turno en una ventanilla de la entidad bancaria que se corresponda con la tarjeta de crédito que encontraron en la cartera junto al Documento Nacional de Identidad para que puedan retirar de manera fraudulenta cantidades superiores a los mil euros en efectivo.

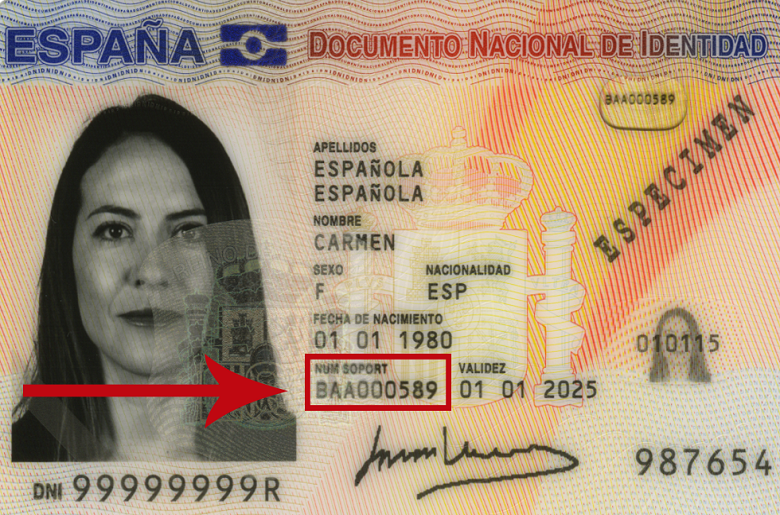

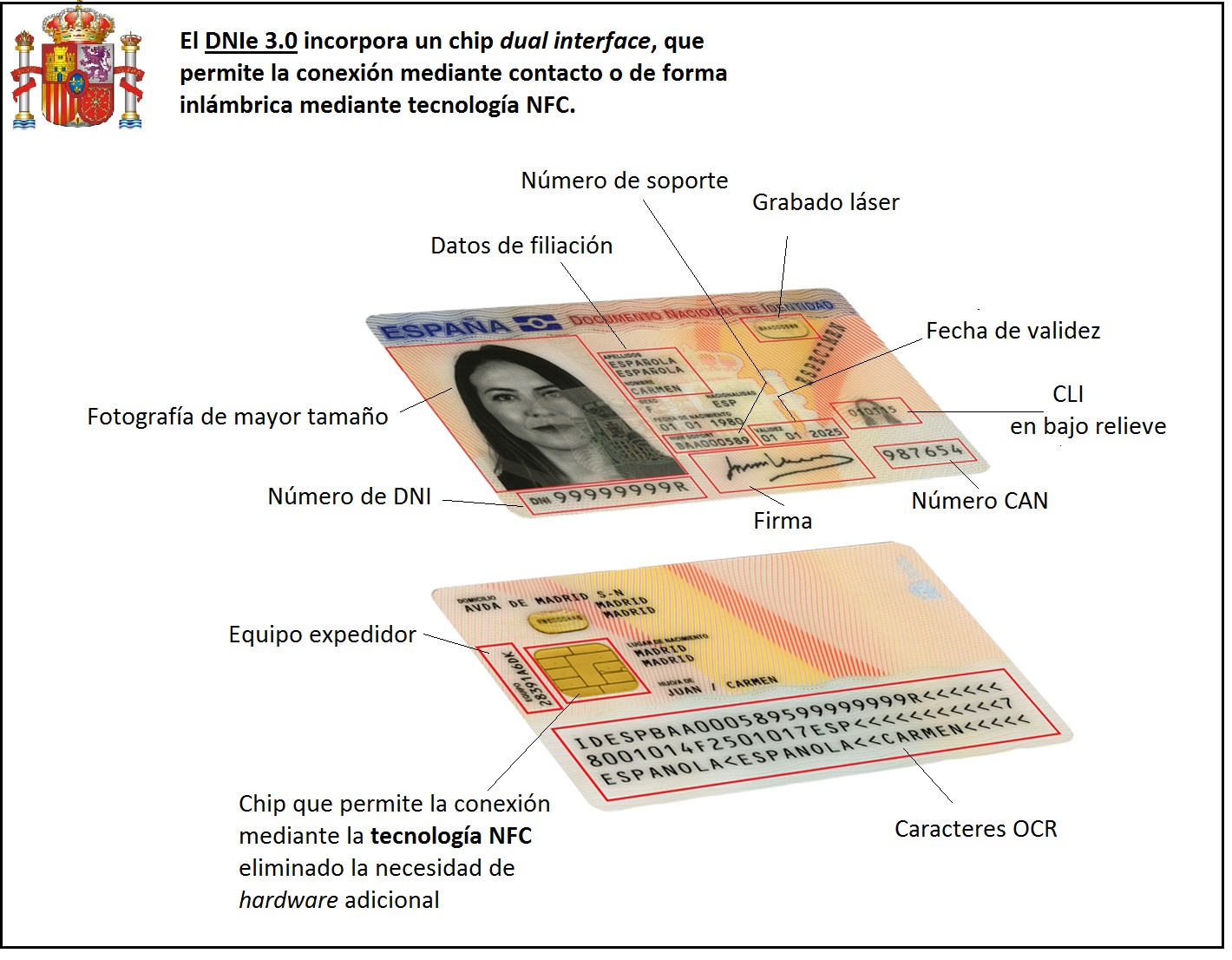

Para combatir esta y otras amenazas derivadas de los problemas de seguridad de los DNI convencionales así como del DNIe -lanzado en 2006-, en 2015, la Dirección General de la Policía comenzó a expandir el DNI 3.0 que añadía un chip con interfaz dual que permite la conexión mediante un lector en el que introducir la tarjeta, pero también de manera inalámbrica, a través de la tecnología NFC (Near Field Comunication). Esta tecnología está integrada en la mayoría de los dispositivos móviles del mercado y su funcionamiento se basa en la creación de un campo electromagnético en el que, mediante inducción, se genera un intercambio de datos entre dispositivos, tal como ha publicado la Agencia Sinc.

nuevas opciones para ciberdelincuentes

Además, la tecnología NFC ya se emplea desde hace algunos años en los pasaportes electrónicos, permite al ciudadano conectarse con la Administración de forma digital, sin necesidad de contacto, con tan solo disponer del DNI 3.0, de un smartphone o tablet con tecnología NFC y de una app del servicio al que se desee conectar. Pero, como sucede con cualquier nuevo dispositivo que se pone en circulación, supone una nueva ventana para el posible ataque de ciberdelincuentes.

No obstante, un grupo de investigadores del Centro Universitario de la Defensa y de la Universidad de Valladolid ha analizado la seguridad contra el robo del DNI 3.0 y ha comprobado que, mediante la instalación de un temporizador, un ciberdelincuente tendría prácticamente imposible conseguir la contraseña que se utiliza en la conexión inicial.

evaluación de la seguridad en el dni 3.0

Estos investigadores han explicado que el objetivo de hacer una evaluación independiente del DNI 3.0 es conocer hasta qué punto este documento es seguro frente a un ataque de fuerza bruta de alguien que, externamente, no conozca los datos que contiene el DNI, pero que esté lo suficientemente cerca como para conectarse al documento sin que el usuario se dé cuenta.

Tal como detallan, la solución sería bastante sencilla y la tienen muchos sistemas de contraseñas que lo que hacen es, ante dos o tres intentos fallidos, poner un tiempo de espera para volver a intentar introducir la contraseña. Así, para una persona que esté en el lector esperando a pasar su DNI, un retardo de milisegundos no le supone una molestia, mientras que en caso de ataque el delincuente tendría problemas porque unos solos milisegundos, con todos los intentos que tiene que hacer, supone pasar de días a meses o años para lograr la contraseña.

No obstante, los investigadores consideran que, en líneas generales los sistemas de seguridad del DNI 3.0 están bien implementados y el pequeño fallo de software que han detectado se puede resolver con la implantación del temporizador, que seguramente se llevará a cabo en futuras actualizaciones.