La alerta saltó cuando el FBI detectó un ataque de hackers proveniente de Rusia que introduce un malware que se hace con los mandos de nuestro router doméstico. Su nombre es VPNFilter y, a través de nuestros dispositivos de conexión a la red, podría dejar sin internet en barrios o ciudades enteras. Aunque aún se desconoce el alcance de este ataque, se estima que estarían afectados más de medio millón de routers domésticos en todo el planeta, y está cifra irá aumentando en los próximos días. A continuación, os explicamos algo más sobre este ataque con recomendaciones para proteger vuestro router, de la mano de José Ramón Monleón, CISO (Chief Information Security Officer) de Orange. Por cierto, que si sois clientes de Orange no hay problema porque sus routers no están afectados.

¿Qué es VPNFilter?

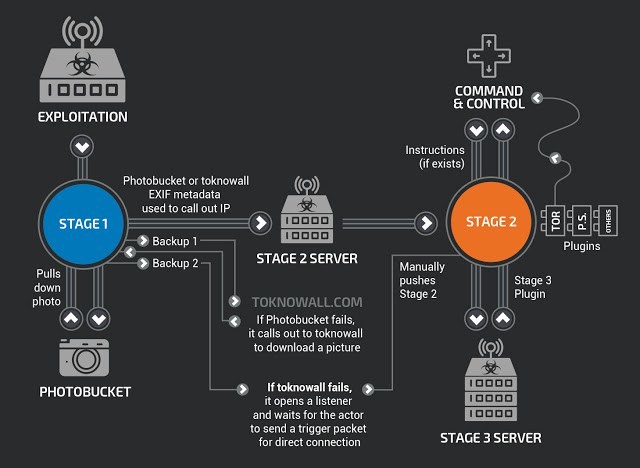

VPNFilter es un malware de plataforma modular en múltiples etapas:

- En su etapa inicial lo que hace es persistir a través de un reinicio, algo que lo diferencia de la mayoría de los programas maliciosos contra el Internet de las Cosas, que generalmente no sobreviven al reinicio del dispositivo. El objetivo es obtener un punto de apoyo persistente y habilitar el despliegue de la segunda etapa. Para ello, en la primera etapa se utilizan múltiples mecanismos de mando y control para descubrir la dirección IP del servidor de implementación de la segunda etapa, haciendo que este malware sea extremadamente robusto y capaz de lidiar con cambios impredecibles en la estructura de mando y control.

- La segunda etapa, que no persiste a un reinicio, posee la capacidad que se espera de una plataforma de recolección de inteligencia, como recolección de ficheros, ejecución de órdenes, filtración de datos y gestión del dispositivo. Sin embargo, algunas versiones de la segunda etapa también poseen capacidades autodestructivas para sobrescribir en una parte crítica del firmware del router y luego reiniciarlo para dejarlo inutilizable. Los investigadores creen que los atacantes podrían llevar a cabo con éxito el proceso de neutralización del dispositivo en la mayoría de los modelos afectados.

- También hay múltiples módulos de la tercera etapa que sirven como complementos para el malware de la segunda etapa para proporcionar a esta última funcionalidades adicionales. Uno de los módulos es un rastreador de paquetes sniffer que se dedica a recolectar el tráfico que pasa a través del dispositivos, incluyendo el robo de credenciales de los sitios web a los que acceden los usuarios y la supervisión de los protocolos Modbus SCADA. El otro módulo es uno de comunicación que permite a la segunda etapa comunicarse a través de la red Tor.

- Los investigadores creen que hay otros módulos, pero que estos todavía no han sido descubiertos.

¿VPNFILTER puede afectar a mi router?

Tu router podría estar infectado si es uno de estos modelos:

- Linksys E1200

- Linksys E2500

- Linksys WRVS4400N

- Mikrotik RouterOS for Cloud Core Routers: Versions 1016, 1036, and 1072

- Netgear DGN2200

- Netgear R6400

- Netgear R7000

- Netgear R8000

- Netgear WNR1000

- Netgear WNR2000

- QNAP TS251

- QNAP TS439 Pro

- Other QNAP NAS devices running QTS software

- TP-Link R600VPN

vale, mi router es uno de la lista y está infectado ¿y ahora qué hago?

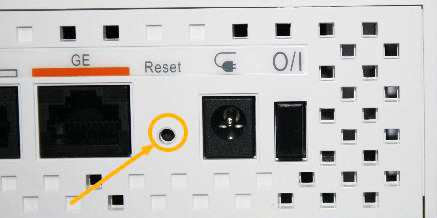

Las medidas a adoptar en caso de que tu router esté infectado es restablecer el dispositivo a la configuración de fábrica. Normalmente, eso implica presionar el botón de encendido/reset durante 5-10 segundos, aunque es posible que desees verificar antes tu modelo de router específico.

Si no quieres restablecer por completo de fábrica (lo que puede borrar datos importantes del dispositivo), también puedes simplemente reiniciarlo. Esto no acabará con VPNFilter por completo, pero volverá a colocar el malware en su etapa inicial y te dará algo de tiempo.

medidas básicas de seguridad con tu router

Más allá de este ataque, conviene tener en cuenta unas medidas básicas de seguridad:

- No dejes tu nombre de usuario/password como “admin”

Es el primer y más importante paso: cambiar inmediatamente el nombre de usuario y contraseña por defecto que trae el router. Los equipos tienen una URL que permite ajustar la configuración, de manera que es posible cambiar usuarios como “admin” que son ampliamente conocidos por los cibercriminales.

Abre tu explorador y escribe en la barra de direcciones una de las siguientes URL’s : http://192.168.1.1 o http://livebox

- No abras tu router a internet. Los routes de Orange poseen una “Configuración Remota” que permite acceder al router desde internet. Si necesitas tener accesible tu router desde internet, asegúrate de tener una contraseña robusta.

- Mantén el firewall del router siempre activo.

- Mantén el router con la última versión de firmware. Las operadoras realizan las actualizaciones de forma automática cuando reiniciamos nuestro router, si no estás seguro con apagar y volver a encender el router se cargará la última versión.

En Nobbot | ¿Cómo evitar que tu router sea una pasarela para ataques informáticos?